- 软件

/简体中文/

/简体中文/

//

/中文/

/简体中文/

/中文/

/简体中文/

/简体中文/

/简体中文/

/简体中文/

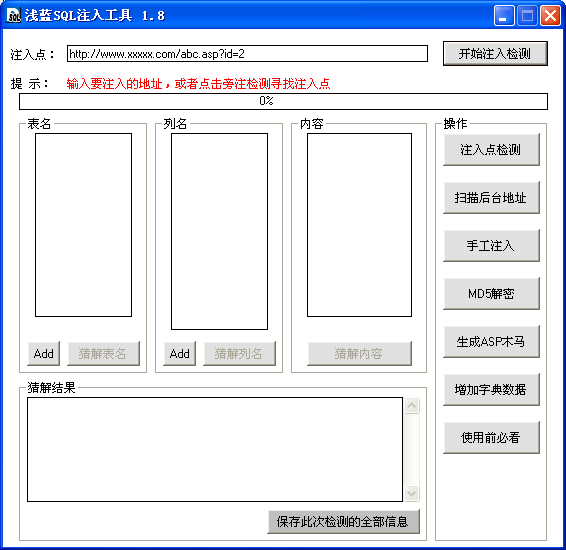

SQL注入是一种常见的Web应用程序攻击技术,提供一款由浅蓝制作的SQL注入工具下载,它实现了从检测到利用完成一体化的渗透攻击动作,尽可能的将SQL注入攻击效果最大化。

注入点检测、扫描后台地址、手工注入、MD5解密、生成ASP木马、增加字典数据。

第一步:寻找网站的注入点

注入点形如:http://www.xxxxxxx.com/abc.asp?id=2

1.可以直接点击网站中的链接,如果链接地址是上面的形式,直接填写到注入点文本框中

2.也可以用软件中的“注入点检测”,在注入点检测窗口中输入网址再点击“连接”按钮,软件会自动搜索此网站中的可疑注入点,但是检测出来的并不是百分之百都可以注入。

还可以在注入点检测窗口打开百度或谷歌,在其中输入关键字寻找漏洞,例如在搜索框中输入:inurl:news.asp?id=,检测出来的注入点会出现在旁注检测窗体的下面列表里,点击列表中的注入点时会出现一个菜单,在选择菜单中的“注入”,此时会将该注入点自动加入到主窗口中的注入点文本框中。

第二步:检测注入点

点击“开始注入检测”按钮,此时会弹出对话框告诉你注入检测成功还是失败,如果检测失败那么换一个注入点,如果检测成功则进入下一步

第三步:猜解表名、猜解列名、猜解内容

点击“猜解表名”按钮等待猜解结果,猜解完毕后,如果猜到表名,那么选中一个表名,点击“猜解列名”,一般情况能猜解出两个列名,一个是管理员账号一个是密码,选择猜解出来的列名,点击“猜解内容”,在最下面的文本框中出现猜解结果,如果密码长度是16位或32的,很可能是用MD5加密后的结果,此时需要打开MD5破解网站将MD5密文还原回去,有破解失败的可能。

第四步:扫描后台登陆地址

点击“扫描后台地址”按钮,会弹出扫描后台窗口,点击“开始扫描”即可。

存在的页面会在下面的列表中出现。点击列表中的地址会弹出一个菜单,选择“打开”,最后当然是登陆后台了!

注:应该先扫描后台,如果扫描不到后台登陆地址,即使得到账号和密码也是没用的

蘑菇云手机精灵下载v1.2.322 官方版其他应用 / 3.2M

蘑菇云手机精灵下载v1.2.322 官方版其他应用 / 3.2M

AutoCAD 2019注册机附序列号其他应用 / 2.0M

AutoCAD 2019注册机附序列号其他应用 / 2.0M

Suapp pro中文版v3.5.1.3 最新版其他应用 / 6.9M

Suapp pro中文版v3.5.1.3 最新版其他应用 / 6.9M

小巧票据打印管理软件3.1 最新版其他应用 / 28.3M

小巧票据打印管理软件3.1 最新版其他应用 / 28.3M

福建联通好莱坞会员领取软件(腾讯视频vip领取)v1.0 最新版其他应用 / 5.5M

福建联通好莱坞会员领取软件(腾讯视频vip领取)v1.0 最新版其他应用 / 5.5M

mifare one卡操作程序v1.5 绿色中文版其他应用 / 280KB

mifare one卡操作程序v1.5 绿色中文版其他应用 / 280KB

Axure RP10授权密钥v10.0.0 最新版其他应用 / 91KB

Axure RP10授权密钥v10.0.0 最新版其他应用 / 91KB

谷歌云端语音识别工具下载正式版其他应用 / 2KB

谷歌云端语音识别工具下载正式版其他应用 / 2KB

3dmax2021注册机(附激活教程)v1.0 最新版其他应用 / 62KB

3dmax2021注册机(附激活教程)v1.0 最新版其他应用 / 62KB

Custom Resolution Utilityv1.0 免费版其他应用 / 555KB

Custom Resolution Utilityv1.0 免费版其他应用 / 555KB

超大的wpa2破解字典其他应用 / 75.1M

超大的wpa2破解字典其他应用 / 75.1M

Axure RP10授权密钥v10.0.0 最新版其他应用 / 91KB

Axure RP10授权密钥v10.0.0 最新版其他应用 / 91KB

3dmax2021注册机(附激活教程)v1.0 最新版其他应用 / 62KB

3dmax2021注册机(附激活教程)v1.0 最新版其他应用 / 62KB

Custom Resolution Utilityv1.0 免费版其他应用 / 555KB

Custom Resolution Utilityv1.0 免费版其他应用 / 555KB

win10注册表清理修复工具下载5.18 免费版其他应用 / 10.5M

win10注册表清理修复工具下载5.18 免费版其他应用 / 10.5M

mifare one卡操作程序v1.5 绿色中文版其他应用 / 280KB

mifare one卡操作程序v1.5 绿色中文版其他应用 / 280KB

微信dat文件解码工具v1.0 免费版其他应用 / 58.4M

微信dat文件解码工具v1.0 免费版其他应用 / 58.4M

蘑菇云手机精灵下载v1.2.322 官方版其他应用 / 3.2M

蘑菇云手机精灵下载v1.2.322 官方版其他应用 / 3.2M

Suapp pro中文版v3.5.1.3 最新版其他应用 / 6.9M

Suapp pro中文版v3.5.1.3 最新版其他应用 / 6.9M

AI脚本插件合集(75款)v7.5 最新版其他应用 / 2.8M

AI脚本插件合集(75款)v7.5 最新版其他应用 / 2.8M